Neben den großen Platzhirschen und B2C-Access-Anbietern Deutsche Telekom, Vodafone, 1&1 und Telefonica gibt es noch immer eine Vielzahl kleinerer Provider, die sich auf die regionale Versorgung abseits der lukrativen Ballungsräume fokussieren.

Eigentlich eine lobenswerte Sache um insbesondere ländliche Regionen nicht digital vollends im Abseits stehen zu lassen. In diesem Blogpost geht es aber um zwei Anbieter, der COS-on-Air OHG aus Kandern, am südwestliche Zipfel Baden-Württembergs und um die WEMACOM aus Schwerin (eine Tochterfirma des lokalen Energieversorgers in überwiegend kommunaler Hand), die operativ versagen.

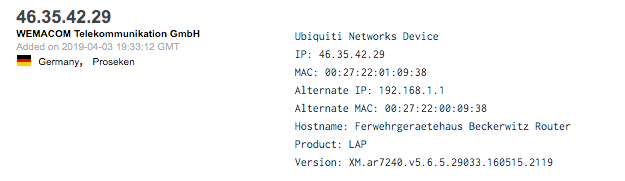

Soweit ich über die Suchmaschine Shodan.io recherchieren konnte, werden von den Provider AirOS-betriebene Funkbrücken oder EdgeOS-Router des US-Herstellers Ubuiquit verwendet (Disclaimer: die auch ich verwende, weiterhin bin ich Aktionär) und bei den Kunden aufgestellt (s.g. CPE). Beide Provider vergeben den Geräte eindeutige Namen, üblicherweise Vor- und Zuname des Kunden (oder Gewerbebetriebes/Feuerwehrstandort).

Das Ubiquiti-Discovery-Protokoll auf Port 10001 dient eigentlich dazu, in größeren lokalen Netzen ausgerollte Infrastruktur zu verwalten, ist hier aber auch per WAN erreichbar und somit stehen die privaten Daten in Form des Hostnames bereits bei Shodan.io und eine eindeutige Personalisierung IP-Adresse zu Kunde kann für jedermann vorgenommen werden. Somit wird die Privatsphäre der Kunden und vermutlich auch die rechtlichen Rahmenbedingungen der DSGVO verletzt:

Gravierender sind jedoch die Kombination aus nicht durchgeführter Wartung und Zugänglichmachung der Konfigurationsschnittstellen (http/s und ssh) der Geräte über die WAN-Seite. Ob die Geräte mit Standard-Passwörtern konfiguriert sind oder nicht, habe ich aus rechtlichen Gründen nicht prüfen können. Aber trotzdem besteht das latente Risiko, dass Sicherheitslücken in der eigentlich für den lokalen Betrieb vorgesehenen Konfigurationsoberfläche von Dritten ausgenutzt werden kann.

Und genau das ist augenscheinlich bereits passiert:

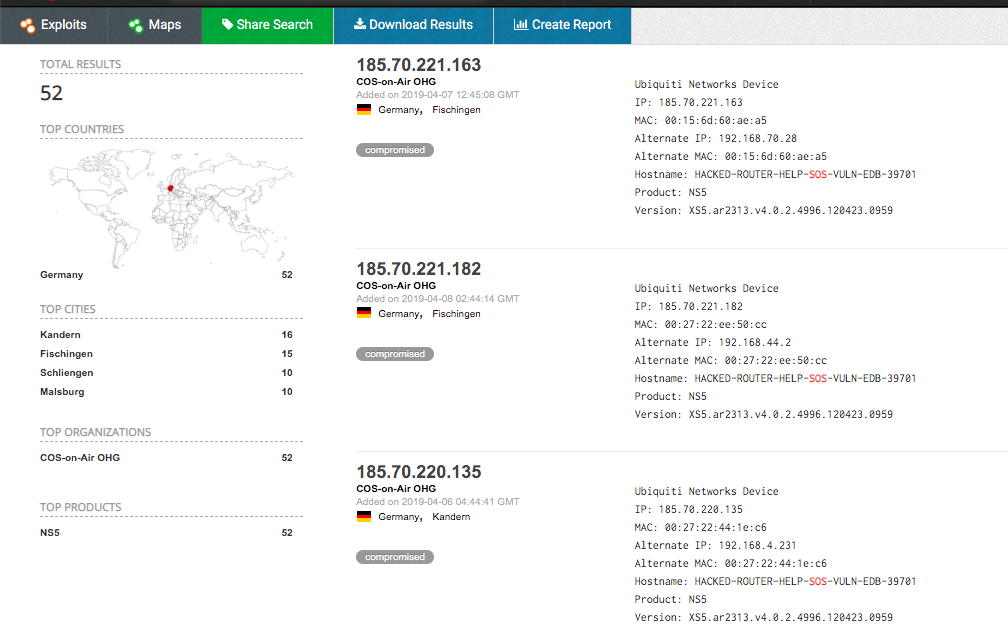

Bei der COS-on-Air sind es laut Shodan schon mindestens 52 Geräte, die von Dritten übernommen wurden:

„120423“ steht für 23.04.2012 – seitdem erfolge keine Aktualisierung.

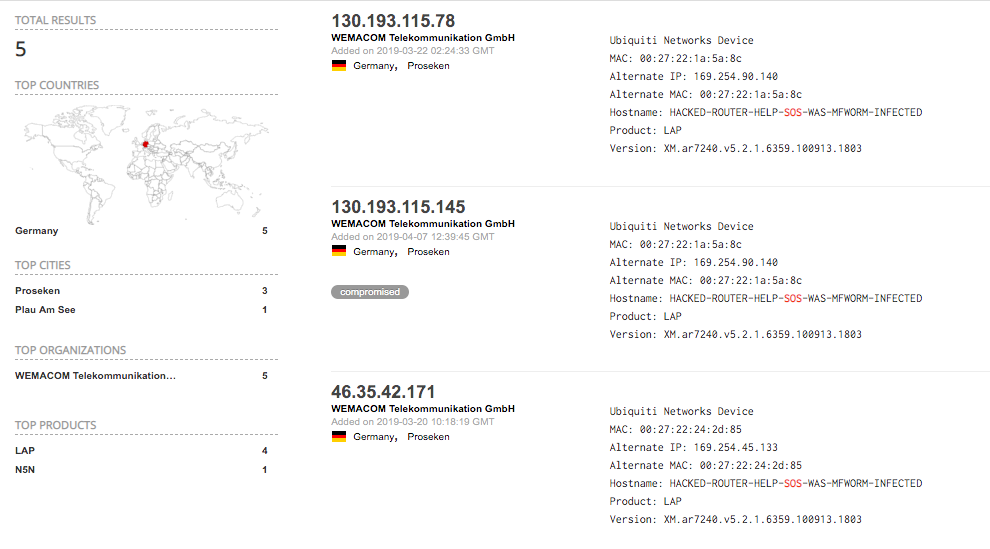

Bei der WEMACOM bereits mindestens 5:

Vermutlich ist die Dunkelziffer jedoch viel höher, weil es sich in den Beispiel wohl um „misslungene, gut gemeinte“ Hinweise handelt, wurde der Hostname doch so verändert um auf das zu Grunde liegende Sicherheitsproblem zu verweisen: „HACKED-ROUTER-HELP-SOS…“

Denn bereits 2015 wurde eine Sicherheitslücke in der Software dieser Geräte erkannt und vom Hersteller Anfang 2016 behoben. Als Dank hat Ubiquiti dem Entdecker eine Belohnung von 18.000 USD ausgeschüttet. Wie man unschwer erkennen kann, kümmern sich beide Provider nicht um die Aktualisierung der Firmware auf den eigenen Geräten und verfolgen auch nicht die relevanten Sicherheitsberichte des Herstellers. So war es also nur eine Frage der Zeit, bis sich Malware diesen Umstand ausnutzt.

Bei den UBNT-Geräten handelt es sich vielfach um Linux-Systeme auf MIPS-CPU-Basis basierend auf Debian GNU/Linux und Vyatta. Grundsätzlich sind alle Werkzeuge an Bord um Man-in-the-Middle-Angriffe oder vollständige Nutzungsprofile der Kunden zu erstellen. Auch das Unterschieben von Windows-Malware um die PCs der Kunden zu übernehmen, ist denkbar. Bösartige Attacken gegen Dritte als Teil eines distributed-denial-of-service-Angriffes selbstverständlich auch.

Der von Symantec und Rapid7 beschrieben MF-Worm beschränkt sich auf das Anlegen eines Backdoor-Accountes und die Weiterverbreitung auf andere anfällige Systeme. Aber auch hier droht jederzeit o.g. Gefahr. Die Berichterstattung hierzu erfolgte bereits vor über zwei Monaten, auch hier haben beide Provider tief und fest geschlafen sonst hätten sie wohl reagiert…

Ich habe nach meiner Entdeckung beide Provider (COS-on-Air am 3.4.2019) und das BSI per Mail informiert. Beide Provider haben sich nicht gemeldet (Stand Heute) oder wollten keinen Ansprechpartner nennen (Wemacom, 8.4.2019). Ich hoffe nun auf das BSI-CERT, damit sich jemand rührt.

Aus meiner Sicht sind folgende Dinge zu tun

- Grundsätzliche Etablierung einer Device-Management-Policy, also dem Einspielen von Firmwareupdates und der Zugangsbeschränkung der Konfigurationsschnittstellen auf administrative Netze des Betreibers.

- Austausch der Geräte um sie nach Rücksprache mit dem Hersteller komplett neu aufzusetzen. Hierbei sind auch Geräte auszutauschen, welche nicht über einen „eindeutigen“ Hostname verfügen. Selbst Geräte mit aktueller Firmware könnten in der Vergangenheit kompromittiert worden sein, wenn ein Angreifer sich in einer alten Release Backdoor-Accounts angelegt und dann die Firmware aktualisiert hat.

- Betroffene Kunden, also alle Kunden deren Anbindung auf Kundenseite mit Ubiquiti-Geräten realisiert wird, müssen informiert werden. Laut Shodan sind das bei COS-on-Air 666 Geräte und bei Wemacom immerhin 34.

- Letztlich muss man sich schon die Frage stellen, ob bei den beteiligten Unternehmen ausreichend Sachverstand und Sorgfalt vorhanden ist um für Dritte überhaupt Access-Dienste anbieten zu können.